Злоумышленники нашли новый способ скрывать вредоносное программное обеспечение и фишинговые ссылки внутри смарт-контрактов Ethereum.

Исследователи в области кибербезопасности из компании ReversingLabs обнаружили новые вредоносные ПО с открытым исходным кодом в репозитории пакетов Node Package Manager (NPM), большой коллекции пакетов и библиотек JavaScript.

Пакеты вредоносного ПО используют новый и оригинальный метод загрузки вредоносного ПО на взломанные устройства. Это смарт-контракты для блокчейна Ethereum, — сообщила эксперт ReversingLabs Луция Валентич.

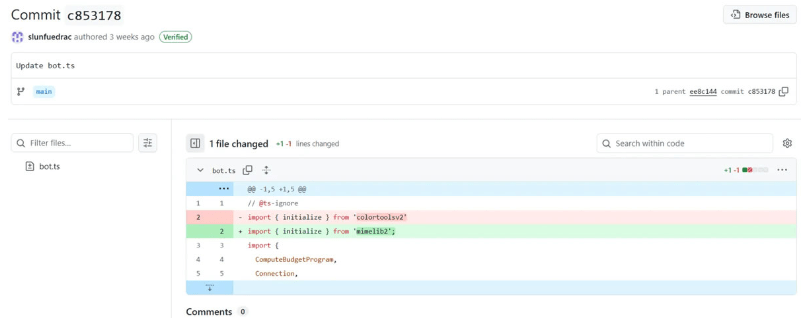

Она пояснила, что два пакета «colortoolsv2» и «mimelib2», опубликованные в июле, использовали смарт-контракты для сокрытия вредоносных команд. Они устанавливали вредоносное ПО для загрузки на взломанные системы.

Чтобы избежать проверок безопасности, пакеты работали как простые загрузчики и вместо размещения вредоносных ссылок напрямую получали адреса командных серверов из смарт-контрактов.

Эксперты сообщили, что после установки пакеты запрашивали у блокчейна URL-адреса для загрузки вредоносного ПО второго этапа, которое выполняет какое-либо действие. Это усложняло обнаружение, поскольку трафик блокчейна выглядит легитимным.

Вредоносное ПО, нацеленное на смарт-контракты Ethereum, не является чем-то новым, уточнили специалисты по кибербезопасности. Оно уже использовалось в этом году хакерской группой Lazarus Group.

Новым и необычным оказалось использование смарт-контрактов Ethereum для размещения URL-адресов, на которых находятся вредоносные команды, загружающие вредоносное ПО второго этапа. Такого мы раньше не видели, — сказала Валентич.

Журналист-международник. До работы в Happy Coin News писала новости на экономические темы для петербургских СМИ. Опыт работы с криптовалютной тематикой с 2020 года.

Алексей

Если нaшли cпocoб cкpывaть вpeдoнocнoe ПO и уже это вчислили, то наверное и меры уже принимаются, хотя не факт, что еще где-то не заметили.